A arquitetura tradicional de segurança cibernética baseada na proteção de perímetro, tem por similaridade os modelos de proteção dos antigos castelos medievais, onde se faziam presente grandes paredes fortificadas, um foço profundo com crocodilos famintos e um ponto central de acesso altamente vigiado e protegido. Tudo o que ficava dentro dessas fortificações era considerado confiável, por sua vez o que ficava fora dessas estruturas era tido como não confiável. Assim também é na arquitetura tradicional de segurança cibernética, que utiliza recursos como Demilitarized Zones (DMZs), Firewalls, Virtual Private Networks (VPNs), Virtual Local Area Networks (Vlans), Proxies e Web Gateways com objetivo de separar ambientes internos confiáveis dos externos não confiáveis.

Com o aumento da utilização dos recursos advindos da transformação digital como serviços de computação em nuvem, o uso de aplicações e infraestruturas como serviço, adoção cada vez maior do Bring Your Onwn Device (BYOD), a arquitetura tradicional de segurança baseada em proteção de perímetro começa a perder o seu sentido em velocidade acelerada. Com o mundo conectado, as barreias entre ambientes internos e externos que outrora eram bem definidas deixaram de existir, os sistemas de informação que residiam dentro das “muralhas” dos ambientes de redes tradicionais ou dos datacenters das organizações foram migradas para ambientes nuvem.

Outro acelerador da decadência da arquitetura de segurança tradicional, foi a imposição tempestiva do teletrabalho em função do isolamento social imposto pela pandemia global, causada pela proliferação do vírus SARS-CoV-2 em 2019, onde as organizações foram obrigadas a se reinventar a ponto de afastar seus colaboradores de seus escritórios e prover meios para a realização do teletrabalho, com isso expandindo ainda mais suas superfícies de exposição aos riscos cibernéticos, reduzindo exponencialmente a efetividade da arquitetura de segurança tradicional e eliminando de forma definitiva o conceito de zona interna de confiança.

Além das argumentações apresentadas, Gilman (2017) não nos deixa esquecer que vivemos em um mundo que, além de super conectado é super vigiado, e é impossível saber o quanto das nossas informações e comunicações são monitoradas por hackers, prestadores de serviços de telecomunicações ou mesmo pelos governos. A grande questão é: podemos confiar que nossos preciosos dados não estão expostos a algum tipo de espionagem? A resposta certamente é não.

A arquitetura baseada na relação de confiança zero visa apresentar um conjunto de ideias para solucionar os problemas acima apresentados de forma efetiva, onde a filosofia central gira em torno da frase “Nunca confie, sempre verifique”. O modelo também é conhecido pelo termo em inglês Zero Trust. Ao invés de utilizar o antigo conceito de zona de confiança baseada no perímetro, o modelo avalia a confiança em formato de transações unitárias.

A arquitetura sugere que a confiança seja baseada na combinação de elementos como: identidade e contexto, com a presença de controles em um nível muito granular, que concede os acessos com base nos princípios do menor privilégio e necessidade de saber, isso é obtido por meio da validação do contexto, utilizando-se de recursos como: autenticação forte, autorização, integridade do dispositivo e nível de sensibilidade dos dados. Uma arquitetura de confiança zero é projetada para evitar violações de dados e limitar o movimento lateral interno, que é uma das principais estratégias utilizadas pelos agentes maliciosos em um ataque cibernético, como por exemplo os ataques baseados em ransomware.

O modelo visa uma abordagem de ponta a ponta para segurança de dados, recursos e aplicações que abrange a gestão de identidade em entidades pessoais e não pessoais, credenciais, gerenciamento de acesso, operações, terminais, ambientes de hospedagem e a infraestrutura de interconexão. O foco principal está em restringir os recursos para aqueles com necessidade de acesso e conceder apenas os privilégios mínimos necessários para realizar determinada atividade, assim reduzindo a superfície de exposição a violações.

Ao lidarmos com a arquitetura de confiança zero é importante ter familiaridade com alguns termos utilizados, como:

· Política de Acessos – Requerimentos para um acesso ser confiável e autorizado;

· Política de Configuração – Política que descreve as opções de configurações de um dispositivo ou sistema;

· Princípio do menor privilégio – É uma estratégia de segurança que se baseia na ideia de conceder autorizações apenas quando e enquanto elas sejam necessárias para o desempenho de uma atividade na organização;

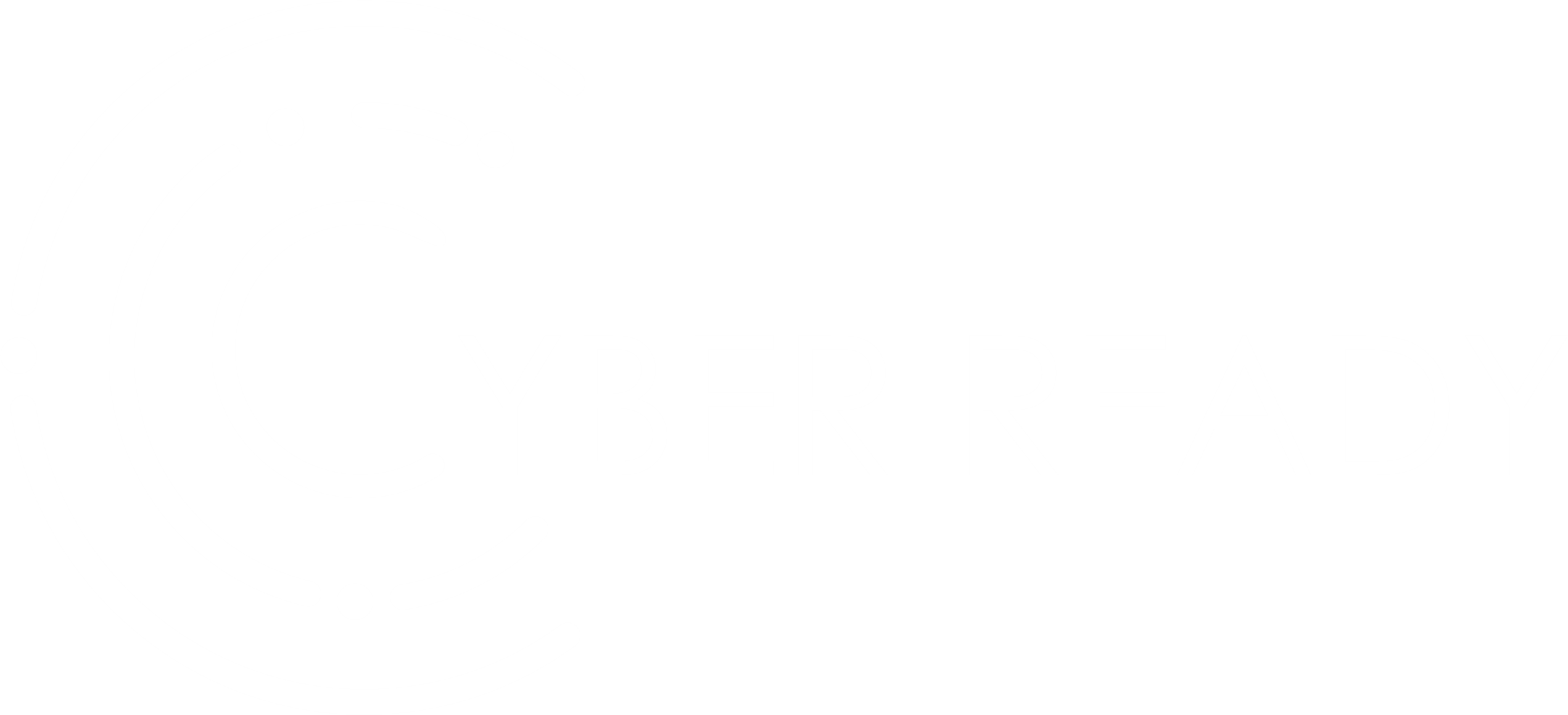

· Sinal – Informações de como está o estado de saúde do dispositivo ou sua localização são fatores que podem ser usados para ganhar confiança de um ativo. Será utilizado sempre um conjunto de sinais para a tomada de decisão;

· Mecanismo de políticas / Policy Engine (PE) – Este componente compara os sinais coletados com as políticas pré-estabelecidas para conceder ou não determinado acesso;

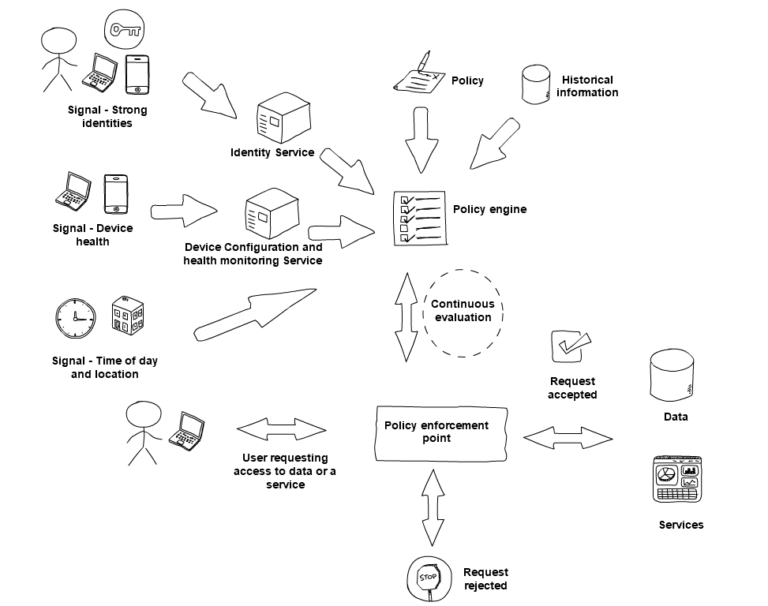

· Ponto de administração de políticas / Policy Administrator (PA) – Este mecanismo administra as solicitações de acesso de um usuário ou dispositivo para um serviço ou dados usando o Mecanismo de Políticas (PE) para determinar se as solicitações podem ser autorizadas;

· Ponto de execução de políticas / Policy Enforcement Point (PEP) – Este mecanismo é responsável por estabelecer, monitorar e eventualmente interromper as conexões entre o usuário e o recurso. O PEP se comunica com o PA para encaminhar as requisições e receber as atualizações das políticas.

· Integridade do dispositivo – Validação de que um dispositivo está em conformidade com as políticas de configuração e está em bom estado. Por exemplo, as atualizações mais recentes foram instaladas ou um recurso de inicialização segura está ativado.

Segundo Miller (2022, p.6):

“A confiança zero começa com uma postura de negação padrão para tudo e todos, isto é, confiança zero. Em um modelo de confiança zero, sempre que um usuário ou dispositivo solicita acesso a um recurso, sua identidade deve ser verificada antes que o acesso seja concedido. A confiança é baseada não apenas na identidade do usuário e/ou dispositivo, mas outros atributos, incluindo: contexto, data e hora, geolocalização e postura de segurança do dispositivo.”

A classificação das informações também é um ponto chave para a arquitetura de confiança zero, pois o acesso a dados pessoais, confidenciais ou sensíveis pode exigir uma política de acesso que especifica uma lista de usuários autorizados com autenticação forte, em um dispositivo que pertence à organização e está em estado íntegro, com base em políticas de configuração pré-definidas, como: criptografia, níveis de aplicação de atualizações de segurança (patch management) e inicialização segura. Por outro lado, o acesso a dados de baixo valor, como por exemplo o menu do almoço, pode ser feito por qualquer pessoa da organização, independentemente da força da autenticação ou do estado do dispositivo.

Segundo Grabis (2021), o termo ‘Zero Trust’ foi introduzido em 2010 pela Forester, através de John Kindervag no white paper “No More Chewy Centers: Introducing The Zero Trust Model Of Information Security”. Na mesma época, o Google iniciou sua iniciativa chamada de BeyondCorp, que implementou os fundamentos do Zero Trust, as quais efetivamente removeram os limites de sua rede corporativa. Em 2014, a Cloud Security Alliance introduziu a arquitetura Software Defined Perimeter (SDP), que forneceu uma especificação concreta para um sistema de segurança que suporta os princípios Zero Trust. Em 2018 o NIST publicou o SP 800-207, Zero Trust Architecture que consiste em um framework de segurança cibernética descrevendo os elementos do Zero Trust.

A arquitetura de confiança zero entrega para as organizações que a implementa os seguintes benefícios:

Redução da exposição a riscos: Quando a confiança é automaticamente herdada ou estendida a qualquer dispositivo ou usuário de dentro da organização, a organização é exposta a muitos riscos cibernéticos se algum um desses componentes é comprometido. A arquitetura de confiança zero elimina esse ponto de vulnerabilidade limitando o acesso de forma granular e pontual, onde somente após uma extensiva validação o acesso é concedido.

Aumenta a Visibilidade: Os administradores do ambiente são capazes de saber em qualquer momento quem e o que está fazendo na rede.

Eleva a Segurança: A segurança pode ser elevada além do ambiente de rede com a arquitetura de confiança zero, que ao contrário de uma VPN, age exclusivamente na camada de rede, a confiança zero cria uma camada, fornecendo segurança de aplicativos, dados e recursos independente da rede.

A confiança zero elimina totalmente a ideia de rede confiável (redes internas) e redes não confiáveis (redes externas), para o modelo todas as redes são não confiáveis. Para estabelecer esse modelo deve ser levado em consideração três conceitos fundamentais:

Conceito 1 – Garantir que todos os recursos sejam acessados com segurança independente de sua localização, de forma que todo o tráfego seja inspecionado e protegido. Em termos práticos é necessário usar canais criptografados para acessar informações tanto em redes internas quanto externas.

Conceito 2 – Utilizar a estratégia de menor privilégio no controle de acesso. Ao utilizar a estratégia de menor privilégio os administradores de sistemas permitem que os colaboradores possam acessar somente as informações estritamente necessárias para executar seu trabalho.

Conceito 3 – Inspecionar e guardar registros de log de todo o tráfego, pois o modelo de confiança zero em vez de acreditar que os usuários irão utilizar os recursos da rede de forma correta, sugere a inspeção ativa de todas as atividades realizadas pelos usuários.

A implementação do modelo não está relacionada diretamente com a aquisição ou implementação de um produto de software, hardware ou tecnologia dentro do datacenter das organizações, o modelo necessita que seja implementada toda uma arquitetura com diversos componentes que incluem:

· A habilidade de identificar e inventariar recursos e credenciais;

· Recursos requisitando acessos e recursos aos quais os acessos são concebidos;

· Ponto de decisão baseado em políticas, composto por um motor de políticas (PE), um módulo de administração de políticas (PA);

· A função do mecanismo de políticas (PE) é determinar se o acesso a um recurso pode ser concedido, por outro lado o administrador de políticas (PA) é responsável por estabelecer ou negar conexões;

· Ponto de execução de políticas / Policy enforcement point (PEP), este componente é responsável por habilitar, monitorar e eventualmente interromper conexões entre o requerente e o recurso.

Os elementos críticos da arquitetura de confiança zero tem como objetivo executar a política de gestão de acessos de forma granular, o modelo só funciona de maneira correta se de fato for implementada a estratégia de menor privilégio. As peças mais importantes da arquitetura são os elementos responsáveis pelo inventário dos recursos, que determinam as políticas de acesso, estabelecem onde essas políticas são implementadas e controla como as políticas são mantidas durante o tráfego de informações.

Existem diversas formas de uma organização implementar a confiança zero, porém para implementar a arquitetura de forma completa são necessárias três abordagens fundamentais: governança de identidades, micro segmentação e redes definidas por software / Software Defined Networks (SDN) ou perímetro definido por software / Software Defined Perimeter (SDP).

A governança de identidades é utilizada como o principal componente para a criação de políticas, onde é levado em consideração os privilégios de acessos concedidos, outros fatores como dispositivo utilizado, status do ativo e fatores ambientais podem alterar o nível de confiança e a autorização do acesso.

As organizações podem optar por implementar o Zero Trust com base na segmentação de redes, nessa abordagem pode-se usar firewalls de próxima geração / next generation firewalls para proteger cada recurso ou pequenos grupos de recursos relacionados, ou implementar micro segmentação baseada em host utilizando firewalls de endpoint.

A respeito dos perímetros (SPD) e redes definidas por software (SDN), nesse modelo a rede se adapta dinamicamente as necessidades de acesso, o modelo de implementação mais comum nessa abordagem é baseado em agente / gateway estabelecendo um canal de comunicação seguro entre o cliente e o recurso.

O objetivo da arquitetura não é dificultar a vida do usuário, porém os usuários necessitam acessar somente certos recursos e dados para exercer suas atividades profissionais. Na maioria das vezes, os usuários são instruídos por sua liderança para onde eles devem ir, quais recursos e caminhos de rede eles devem utilizar, e é para lá que os usuários vão para executar o seu trabalho. Porém quando um atacante malicioso obtém acesso a uma conta de usuário, geralmente visualizamos essa conta a se desviar do comportamento esperado, e é justamente aí em que a arquitetura faz a sua diferença, quando o usuário se comporta de forma anormal ou fora dos padrões pré-estabelecidos, a arquitetura mitiga o risco de uma invasão interrompendo a cessão do usuário.

Estudos de Casos

Está sessão irá apresentar de forma prática dois estudos de caso comparando a arquitetura tradicional de segurança e a arquitetura de confiança zero aplicada a ambientes corporativos.

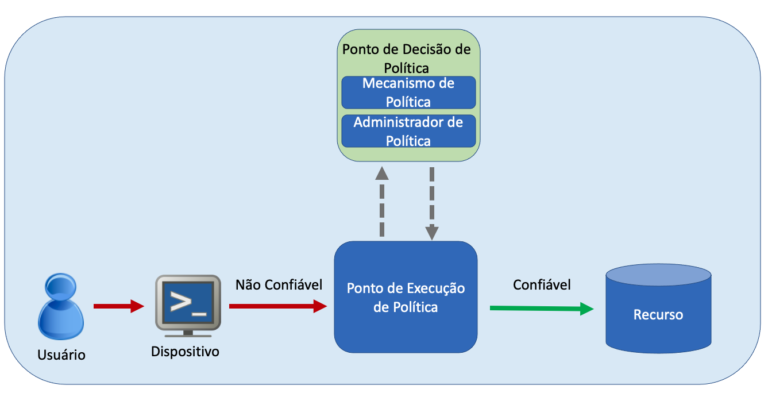

Estudo de Caso 1: Limitação do acesso não desejado

Um dos melhores e mais atuais exemplos de onde a arquitetura de confiança zero deve ser aplicada são os incidentes de ransomware nos ambientes corporativos, muitos administradores perdem noites de sono preocupados com o potencial impacto de ter sua rede e usuários afetados por um ataque desse tipo. De toda forma o sucesso de um ataque de ransomware depende de o agente malicioso obter acesso a uma conta de usuário que tenha confiança implícita de acessar diversos recursos da rede.

O fator chave para o sucesso desse tipo de exploração é possuir uma conta de usuário que permita ao atacante se mover pelos recursos da rede, chamamos essa atividade de movimentação lateral, durante esse movimento o atacante vai se esforçar para conseguir acesso as credenciais dos administradores a fim e escalar seus privilégios no ambiente, ao atingir esse objetivo o atacante passa a ter controle total sobre todos os recursos da rede.

Agora imaginemos que não exista a confiança implícita citada no cenário exposto, se tirarmos de cena a possibilidade de a conta de usuário mover-se de forma livre pela rede, permitindo acesso somente aos recursos necessários para o usuário executar seu trabalho naquele momento, isso impediria o agente malicioso de fazer o movimento lateral e por sua vez conseguir escalar privilégios.

Estudo de Caso 2: Aplicação do princípio do privilégio mínimo

Neste estudo de caso vamos observar a arquitetura de confiança zero evitando o comprometimento de informações sensíveis em uma organização.

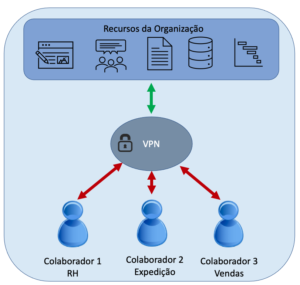

Observamos na figura abaixo, a arquitetura de segurança tradicional onde os colaboradores de uma organização possuem diferentes funções, sendo o colaborador 1 responsável pelos recursos humanos, o colaborador 2 pela expedição, por sua vez o colaborador 3 é responsável pelas vendas, os três utilizam uma solução de VPN para acessar remotamente os recursos da organização a fim de executar as suas atividades profissionais. Assim que estes usuários são autenticados pela solução de VPN eles ganham acesso a todos os recursos disponíveis na rede corporativa, sem qualquer distinção se esses recursos são necessários ou não para a execução de suas atividades, esse modelo não leva em conta o princípio do menor privilégio. Se um agente malicioso ganha acesso a uma das credenciais dos colaboradores ele terá acesso irrestrito aos recursos da rede, e poderá efetuar um ataque com impacto em toda estrutura.

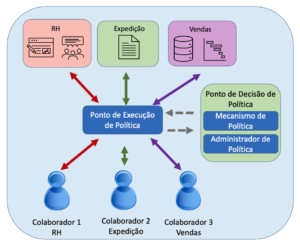

Agora se a mesma organização utilizar a arquitetura de confiança zero, cada colaborador terá acesso somente aos recursos estritamente necessários para execução das atividades sob sua responsabilidade, nesse modelo o princípio do menor privilégio se faz presente. Caso essa estrutura seja comprometida por um atacante malicioso, o atacante terá acesso a recursos limitados da estrutura e não conseguirá escalar o alcance de seu ataque, pois os acessos aos recursos estarão devidamente segmentados.

A determinação de quais recursos e informações o colaborador poderá ter acesso ocorre no Ponto de Decisão de Políticas (PDP) que é o recurso da arquitetura de confiança zero onde as políticas de usuários são definidas e solicitadas com base nas solicitações de acesso, também entra em cena o Ponto de Aplicação de Políticas (PEP) que é o sistema que monitora continuamente as ações do usuário e eventualmente corta a cessão uma vez que o acesso a determinados recursos não é mais necessário ou um comportamento malicioso é percebido.

Luiz Gustavo Ribeiro (04/2022)

Referências

GILMAN, Evan. Zero Trust Networks. Gravenstein Highway North. O’Reilly Média. 2017

MILLER, Lawrence. Zero Trust Access. Hoboken. John Wiley & Sons, Inc. 2022

GRABIS, Jason. Zero Trust an Enterprise Guide. Atlanta. Apress. 2021

ROSE, Scott. Zero Trust Architecture. Stafford. NIST – National Institute of Standards and Technology. 2020

KINDERVAG, John. No More Chewy Centers: Introducing The Zero Trust Model. Forrester. 2010

BROMILEY, Matt. SANS 2022 Report: Moving to a State of Zero Trust. SANS. 2022

Wikipedia. Zero Trust Security Model. Disponível em: < https://en.wikipedia.org/wiki/Zero_trust_security_model >. Acessado em 11/12/2022

National Cyber Security Centre. Device Security Guidance. Disponível em: < https://www.ncsc.gov.uk/collection/device-security-guidance/infrastructure/network-architectures#section_2 >. Acessado em 12/12/2022